xHelper 恶意软件 安全研究人员再次对其发出警告

去年年中,我们检测到xHelper木马开始在Android智能手机上进行大规模攻击,但即使现在,该恶意软件仍然像以前一样活跃。xHelper的主要功能是加密-一旦进入电话,即使用户删除它并恢复出厂设置后,它仍会以某种方式保留在那里。我们进行了彻底的研究,以确定xHelper的创建者如何向其提供这种生存能力。

xHelper如何工作?

让我们根据当前活动的示例Trojan-Dropper.AndroidOS.Helper.h分析该系列的逻辑。该恶意软件伪装成流行的智能手机清洁和加速应用程序,但实际上没有任何用处:安装后,“清洁器”就消失了,在主屏幕或程序中都看不到菜单。您只能通过检查系统设置中已安装的应用程序列表来查看它。

该特洛伊木马的有效负载在文件/assets/firehelper.jar中进行了加密(由于其加密与早期版本几乎没有变化,因此解密并不困难)。它的主要任务是将有关受害者电话的信息(android_id,制造商,型号,固件版本等)发送到https://lp.cooktracking[.]com/v1/ls/get…

解密URL以发送设备信息

…并下载下一个恶意模块-Trojan-Dropper.AndroidOS.Agent.of。

反过来,该恶意软件使用捆绑的本机库解密并启动其有效负载;这种方法使得难以分析模块。在此阶段,解密并启动下一个删除程序Trojan-Dropper.AndroidOS.Helper.b。依次运行恶意软件Trojan-Downloader.AndroidOS.Leech.p,该恶意软件会进一步感染该设备。

Leech.p的任务是下载我们的老朋友HEUR:Trojan.AndroidOS.Triada.dd,其中包含一组用于在受害者的设备上获取root特权的漏洞。

解码Leech.p C&C的URL

下载Triada木马

恶意文件会顺序存储在应用程序的数据文件夹中,而其他程序无法访问这些文件夹。这种matryoshka风格的方案允许恶意软件作者遮盖痕迹,并使用安全解决方案已知的恶意模块。该恶意软件主要在中国制造商(包括ODM)运行Android版本6和7的设备上获得root访问权限。获得特权后,xHelper可以直接在系统分区中安装恶意文件。

请注意,系统分区在系统启动时以只读模式挂载。以root用户权限的武装,木马重新装载它写模式,并进入启动引人关注的命名脚本的主要工作forever.sh。Triada利用其最著名的技巧,包括重新安装系统分区以在其中安装程序。在本例中,安装了软件包com.diag.patches.vm8u,我们将其检测为Trojan-Dropper.AndroidOS.Tiny.d。

并将几个可执行文件复制到/ system / bin文件夹:

patch_mu8v_oemlogo — Trojan.AndroidOS.Triada.dd

debuggerd_hulu — AndroidOS.Triada.dy

kcol_ysy — HEUR:Trojan.AndroidOS.Triada.dx

/.luser/bkdiag_vm8u_date — HEUR:Trojan.AndroidOS.Agent.rt

还有一些文件复制到/ system / xbin文件夹:

diag_vm8u_date

patch_mu8v_oemlogo

将xbin文件夹中的文件调用添加到文件install-recovery.sh中,该文件允许Triada在系统启动时运行。目标文件夹中的所有文件都分配了不可变属性,这使删除恶意软件变得困难,因为系统甚至不允许超级用户删除具有此属性的文件。但是,可以通过使用chattr命令删除此属性来对抗特洛伊木马采用的这种自卫机制。

出现了一个问题:如果恶意软件能够以写模式重新安装系统分区以便在其中复制自身,用户是否可以采用相同的策略将其删除?Triada的创建者也考虑了这个问题,并适当地应用了另一项保护技术,该技术涉及修改系统库/system/lib/libc.so。该库包含设备上几乎所有可执行文件使用的通用代码。Triada用自己的代码代替libc中的mount函数(用于装载文件系统),从而防止用户以写模式装载/ system分区。

最重要的是,该木马会下载并安装更多恶意程序(例如HEUR:Trojan-Dropper.AndroidOS.Necro.z),并删除超级用户等根访问控制应用程序。

如何摆脱xHelper?

如上文所述,仅删除xHelper并不能完全对系统进行消毒。安装在系统分区中的程序com.diag.patches.vm8u会在第一时间重新安装xHelper和其他恶意软件。

在没有用户参与的情况下安装程序

但是,如果您在Android智能手机上设置了恢复模式,则可以尝试从原始固件中提取libc.so文件,并用它替换受感染的文件,然后再从系统分区中删除所有恶意软件。但是,完全刷新手机更为简单可靠。

还要记住,受xHelper攻击的智能手机的固件有时包含预安装的恶意软件,该恶意软件可独立下载和安装程序(包括xHelper)。在这种情况下,刷新是没有意义的,因此值得为您的设备考虑其他固件。如果确实使用其他固件,请记住设备的某些组件可能无法正常运行。

无论如何,使用感染了xHelper的智能手机都是极其危险的。该恶意软件安装了后门程序,该后门程序能够以超级用户身份执行命令。它为攻击者提供了对所有应用程序数据的完全访问权限,并且也可以被其他恶意软件使用,例如CookieThief。

C&C

lp.cooktracking[.]com/v1/ls/get

www.koapkmobi[.]com:8081

45.79.110.191

45.33.9.178

23.239.4.169

172.104.215.170

172.104.208.241

172.104.212.184

45.33.117.188

172.104.216.43

172.104.218.166

104.200.16.77

198.58.123.253

172.104.211.160

172.104.210.184

162.216.18.240

172.104.212.4

172.104.214.199

172.104.212.202

172.104.209.55

172.104.219.210

172.104.218.146

45.79.177.230

45.33.0.123

45.79.77.161

45.33.120.75

45.79.171.160

172.104.210.193

45.33.0.176

45.79.146.48

ddl.okyesmobi[.]com

45.79.151.241

172.104.213.65

172.104.211.117

ddl.okgoodmobi[.]com

IOCs

Trojan-Dropper.AndroidOS.Helper.h — 59acb21b05a16c08ade1ec50571ba5d4

Trojan-Dropper.AndroidOS.Agent.of — 57cb18969dfccfd3e22e33ed5c8c66ce

Trojan-Dropper.AndroidOS.Helper.b — b5ccbfd13078a341ee3d5f6e35a54b0a

Trojan-Downloader.AndroidOS.Leech.p — 5fdfb02b94055d035e38a994e1f420ae

Trojan.AndroidOS.Triada.dd — 617f5508dd3066de7ec647bdd1497118

Trojan-Dropper.AndroidOS.Tiny.d — 21ae93aa54156d0c6913243cb45700ec

Trojan.AndroidOS.Triada.dd — 105265b01bac8e224e34a700662ffc4c8

Trojan.AndroidOS.Agent.rt — 95e2817a37c317b17de42e565475f40f

Trojan.AndroidOS.Triada.dy — cfe7d8c9c1e43ca02a4b1852cb34d5a5

Trojan.AndroidOS.Triada.dx — e778d4cc1a7901689b59e9abebc925e1

Trojan-Dropper.AndroidOS.Necro.z — 2887ab410356ea06d99286327e2bc36b

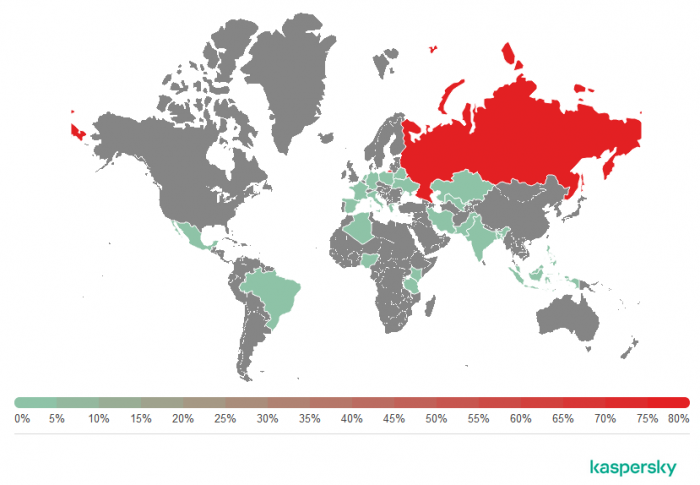

安全研究人员再次对难以删除的恶意程序 xHelper 发出警告。过去一年,xHelper 主要通过第三方应用商店在俄罗斯、欧洲和西南亚运行 Android 6 和 7 的设备上传播。

当它伪装成合法应用安装到设备上之后,它会通过互联网下载一个木马收集信息,然后下载另一个木马,再利用一组漏洞利用代码获得设备的 root 权限。

这组漏洞利用代码主要针对中国制造的 Android 6 和 7 的设备。获得 root 权限之后,恶意程序会挂载到启用写访问的操作系统分区,改变 mount() 函数代码,防止其遭到删除。

一旦安装它就难以卸载了,要彻底删除 xHelper 可能需要完全抹掉设备上的文件,重新安装一个干净的版本,恢复出厂设置无法消灭它。

已获取点赞 +0

评论 点击评论